Av Peter Forsman den 12 juli, 2016

Det här inlägget är avsett för att bringa klarhet i det som kanske lite vilseledande kommit att kallas vd-bedrägerier i Sverige. Anledningen till att det kanske är att se som vilseledande är för att det inte alls behöver vara vd:n som används för bedrägeriet. Därför är det engelska uttrycket BEC, ”Business Email Compromise” mer beskrivande, då ”alla” olika roller på ett företag kan användas för ”vd-bedrägerier”.

Fenomenet är inte något nytt – snarlika bedrägerier har skett i Sverige sedan åtminstone början av 2014. Men över tid har sätten blivit både fler, och i vissa avseenden betydligt mer komplicerade. Jag kommer att redogöra för flera olika, men alla vd-bedrägerier har gemensamt att man använder kapade eller felstavade e-postadresser för att utföra bedrägerier.

Omfattning

Vd-bedrägerier drar som en löpeld över världen. Amerikanska FBI meddelade 14 juni 2016 att 3,1 miljarder amerikanska dollar hamnat i bedragarnas fickor via sådana här upplägg.

Om vi tar 3,1 miljarder dollar ($3 086 250 090 för att vara mer exakt) och delar det med med antalet drabbade företag som vi känner till, vilket var 22 143, så får vi en summa på cirka $140 000 i förlust i genomsnitt per drabbat företag. I svenska kronor blir det ungefär 1,2 miljoner kronor. Och det med en takt på cirka 100 miljoner kronor om dagen.

Det ska dock sägas att detta är ett genomsnitt. De vanliga beloppen ligger på mellan 70 000 – 600 000, men eftersom det inte är en enda gruppering som står bakom dessa bedrägerier, utan flera, skiljer sig också belopp och på vilket sätt man försöker förleda. Det har förekommit fall där svenska brottsoffer drabbats av 1XX miljoner kronor precis som det finns exempel på amerikanska företag som drabbats på knappt 100 miljoner amerikanska dollar.

Dessa belopp är tack och lov (vad man känner till) betydligt mer sällsynta, men det är inte mer än några veckor sedan som svenska Billerud Korsnäs drabbades av VD-bedrägeri på över 50 miljoner kronor.

Och i det sammanhanget kan ju 556 000:- som KTH drabbats av, ses som småpotatis.

http://www.expressen.se/dinapengar/kth-betalade-ut-halv-miljon-till-bedragare/

Men vi vet även att företag som Webbhallen drabbats precis som konsultföretaget Ahlsells

http://sverigesradio.se/sida/artikel.aspx?programid=1637&artikel=6449915

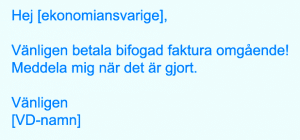

Bilden eller budskapet blir alltså istället att vilket företag som helst kan drabbas av det. Vad är det som skickas då? Jo, meddelanden med uppmaning om att göra transaktioner eller betala bifogade fakturor – allt på uppmaning av vd (eller annan anställd).

Men hur skiljer sig avsändaradresserna åt? Jag går här genom de vanligaste som finns.

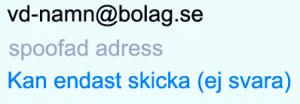

Spoofade e-postadresser

En spoofad avsändaradress innebär att den skickas ut i stora mängder – alltså bedragare som anger en äkta och helt korrekt adress som sin avsändaradress till sist bedrägliga meddelande. Vi kallar det som exempel för [vd-namn@bolag.se]. Det är den riktige vd:ns e-postadress som skickas till mottagaren. Men här kan bedragaren inte ta emot några frågor om mottagaren skulle skicka sådana, eftersom alla svar istället då skickas till den riktige VD:n – vilket gör att bedrägeriförsöket uppdagas.

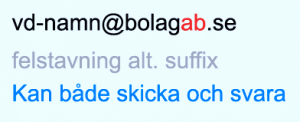

Felstavad domän eller med suffix

I det här exemplet använder vi [VD-namn@bolagab.se] där alltså ”ab” är en extra ändelse på bolagets vanliga domännamn. I det fall någon anar oråd och kontrollerar domännamnet, så styr bedragaren om webbesökare från [bolagab.se] till [bolag.se].

Skillnaden är här att bedragaren både kan skicka ett inledande bedrägligt meddelande, men även kan ta emot och svara på eventuella invändningar eller frågor. Vilket kan vara en trovärdighetsfaktor som är avgörande om bedragaren spelar sina kort rätt. Detta är ett sätt som kommer i vågor, men genom samarbete och direktvarningar till presumptiva brottsoffer har åtminstone ett hundratal svenska företag varnats under våren 2016.

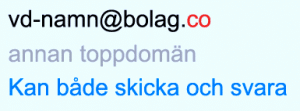

Rättstavat domännamn under fel toppdomän

Denna typ av adresser har fått till följd att (av allt att döma) samma bedragare filat en aning på budskapen i bedrägerimailen. Men de har även ändrat domännamn till bolagets rättstavade domän, men under en annan toppdomän. Exempelvis har .net och .co använts den senaste månaden. Även i dessa fall så kontrollerar bedragaren e-postadressen, och kan både skicka och besvara frågor.

Lösningen på ovan nämnda problem?

Någon ”universalnyckel” finns inte, men i det fall jag eller annan i tidigt skede lyckas hitta domännamn som kan komma att användas för detta av typ [bolagab.se] eller [bolag.co] så har jag och andra sökt kontakt för att varna och förhindra bedrägeriförsöken. Rådet har då varit att förutom att meddela anställda om försiktighet, även addera e-postmeddelanden från [*@bolagab.se] och [*@bolag.co] i spamfilter och brandvägg eller motsvarande. Men detta är ingen framtidslösning på ett växande problem, utan bygger helt på enskilda individers medverkan.

Företagens anställda behöver också bli mer medvetna, och då avser jag inte speciella CSO/CTO/CFO/CEO – utan samtliga anställda. Alla medarbetare kan utnyttjas och behöver därmed ta del av hur de kan hålla garden uppe. En viss nivå av skyddsregistreringar av närliggande domännamn är också en ”billig försäkring” för att minska risken att bli drabbad.

En bra preventiv åtgärd är även att generera en felstavningslista av det egna domännamnet och (oavsett om det idag är registrerat eller inte), kan man lägga till listan av felstavningar i företagets spamfilter. Då kommer meddelanden från dessa domäner inte ta sig igenom till de anställda.

Fler varianter

Ovan nämnda lösningar förbättrar i bästa fall skyddet för det egna företaget, men som jag skrev inledningsvis så finns ett flertal varianter av vd-bedrägerier som jag ska försöka exemplifiera med tre varianter.

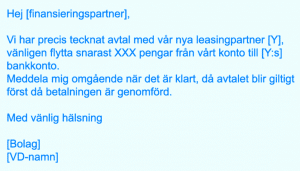

Bankbedrägeri

Bankbedrägerier, som jag valt att kalla ”finansieringspartners” här, attackerar en helt annan sektor som ni kan se när ni kikar på bilden ovan. Inom denna kategori kan man även komma i kontakt med ”finansieringspartnern” som utger sig för att vara från företaget och vill byta konto för det egna företaget. Jag har inte för avsikt att namnge någon drabbad, men detta har drabbat företag inom denna sektor i Sverige, under 2016.

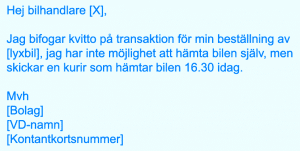

Bilbedrägeri

Detta kan naturligtvis lika gärna handla om båthandlare, husvagnar, husbilar, motorcyklar med mera. Men då det finns publikt exempel att referera till för bilar, så får det verka, som detta exempel visar. Man utger sig alltså för att vara vd för ett bolag och säljaren blir kanske lite starstruck och känner sig priviligerad att kunna sälja till denne, vilket gör att normala kontroller inte känns viktiga. När den påhittade vd:n därefter skickar ett meddelande med en skärmdump på en banktransaktion på beloppet, är säljaren helt förblindad och räknar istället på vad summan kommer att göra på den egna provisionen. Förfalskade (photoshoppade) transkationsbilder har använts av ”Nigeriabrevsbedragare” sedan 15-20 år.

Domänbedrägerier

Det som kommit att kallas för ”domänbedrägerier” handlar egentligen om ”beställningsbedrägerier” eller ”kreditbedrägerier” – lite felaktigt kan man tycka, men det handlar alltså om exakt samma struktur med prefix, suffix, bindestreck eller en mindre felstavning som skiljer den ”falska” domänen från företagets ”riktiga”.

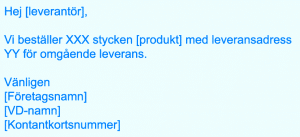

Även rättstavade domäner under andra toppdomäner används för detta. Det handlar om att bedragare utger sig för att vara någon på det ”kapade” företaget och lägger mellan tio och 15 olika beställningar hos lika många leverantörer, men ändrar leveransadress till en adress de förfogar över. Här är ett exempel, du hittar ett annat exempel här. Skillnaden mot vanliga vd-bedrägerier blir att samma e-postadress används, men istället för att det egna företaget drabbas vänder man sig mot leverantörerna istället.

För att bli mer lyckosamma i samtliga dessa bedrägerier så sker vanligtvis olika nivåer av så kallad Social Engineering,men det förekommer hela tiden olika typer av av falska meddelanden som skickas från spoofade eller felstavade e-postadresser – ibland handlar det om påstådda offertförfrågningar och ibland till och med varningar, som polisen varnat för.

Alla kan drabbas

Det är viktigt att förstå att felstavade domänadresser kan – och i stor utsträckning också används – för e-postadresser som nyttjas för snarlika, men ändå helt olika bedrägerier. Och nej, ett företag kan ju inte lastas för att en leverantör, en ”finansieringspartner” eller båthandlare inte genomför tillräckliga kontroller, men rutiner för det egna företagets rutiner kan man påverka. Det finns saker som går att göra preventivt och det finns domänlistor som kan skapas, registreras eller bara spärras. Men när det gäller de spoofade e-postadresserna, så känner jag inte till något mer än sunt förnuft och att man skapar och håller sig till interna rutiner.

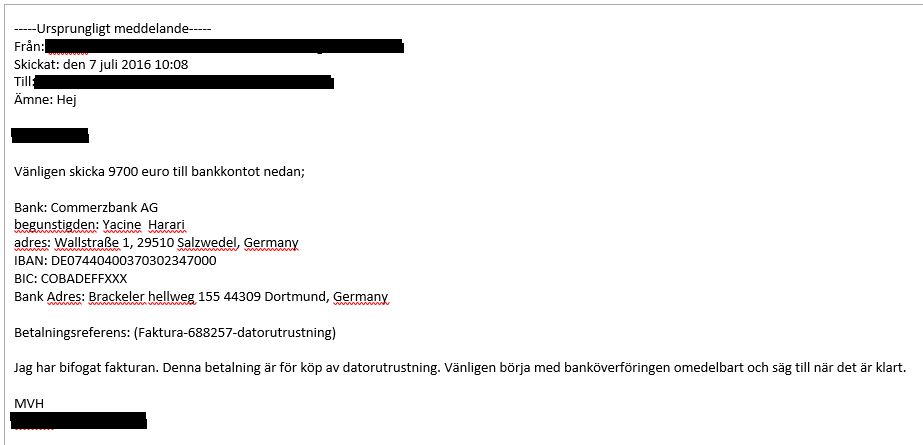

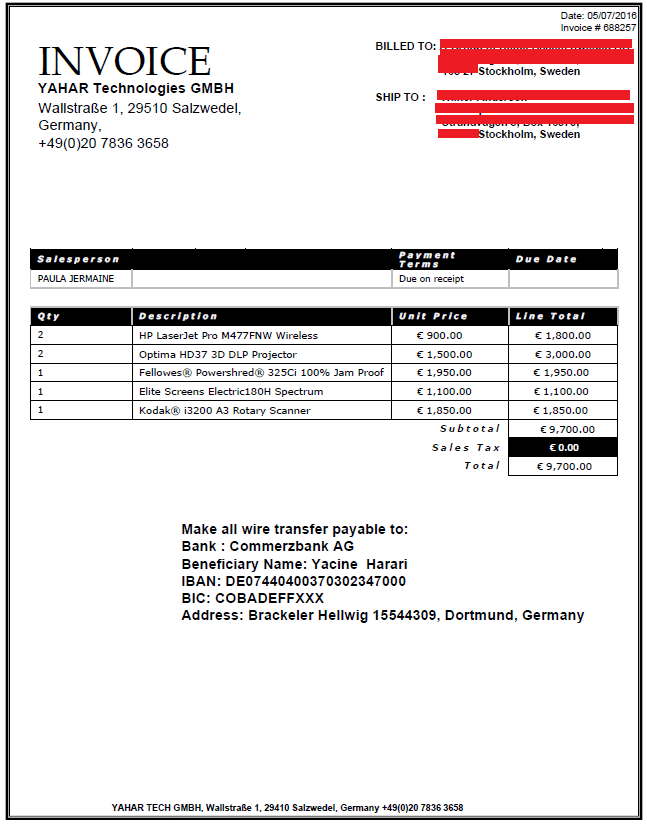

Jag avslutar detta inlägg med ett autentiskt mail och bifogad faktura. (Det enda misstaget bedragarna gjort var att de i HTML-mailet hade teckentabell inställd på Latin-1, istället för UTF-8) Men läs och se hur väl budskapen lyder numera (klicka för större bild).